こんにちは、mokakoです。

今回は情報処理安全確保支援士試験の令和3年度 秋期 午後Ⅱ 問2を解説していきたいと思います!

※この解説ブログでは、あくまでも私自身が解いた備忘録となりますので、間違いなどを発見された場合はどうぞ教えていただけますと幸いです。

下記より問題文と解答を引用しております。

問題

出典:令和3年度 秋期 情報処理安全確保支援士試験 午後Ⅱ 問2

hhttps://www.jitec.ipa.go.jp/1_04hanni_sukiru/mondai_kaitou_2021r03_2/2021r03a_sc_pm2_qs.pdf

解答

hhttps://www.jitec.ipa.go.jp/1_04hanni_sukiru/mondai_kaitou_2021r03_2/2021r03a_sc_pm2_ans.pdf

では早速解説してまいります!

設問1

(1)a.ア b.イ c.イ d.ウ

図5中の[a]〜[d]に入れる適切な役割を解答群の中から選び、記号で答える問題です。

図5は下記の通りです。役割のところを参考に考えていきます。役割を整理すると、

- 経営者:会社全体に関わる行動

- システム管理者:情報システムの管理

- テレワーク勤務者:ルールに則った行動

[a]:図5の1.は予算の話をしているので、経営者ということがわかります。

[b]:「技術的対策を講じる」、「定期的に実施状況を点検」という記述があることから、情報システムに関する対策を行っているので、システム管理者であることが分かります。

[c]:情報システムに関する対策を行っているのでシステム管理者です。

[d]:ルールに則った行動をとっているので、テレワーク勤務者です。

(2)CRYPTREC

図5中の[e]に入れる適切な字句を英字8字で答える問題です。

[e]の前に記述されている「電子政府における」という点に注目です。こちらは用語の問題になりますが、CRYPTRECが正解となります。

CRYPTRECとは、Cryptography Research and Evaluation Committeesの略で、直訳すると暗号化研究および評価委員会になります。直訳の通り暗号化技術の研究・評価が行われる組織です。

設問2

(1)エ

図6中の下線①「Bサービスへのアクセスだけ、拠点VPNサーバから、DCを経由させずに支社に敷設したインターネット接続回線を経由させる。」のネットワーク構成を示す用語を解答群から選び、記号で答える問題です。

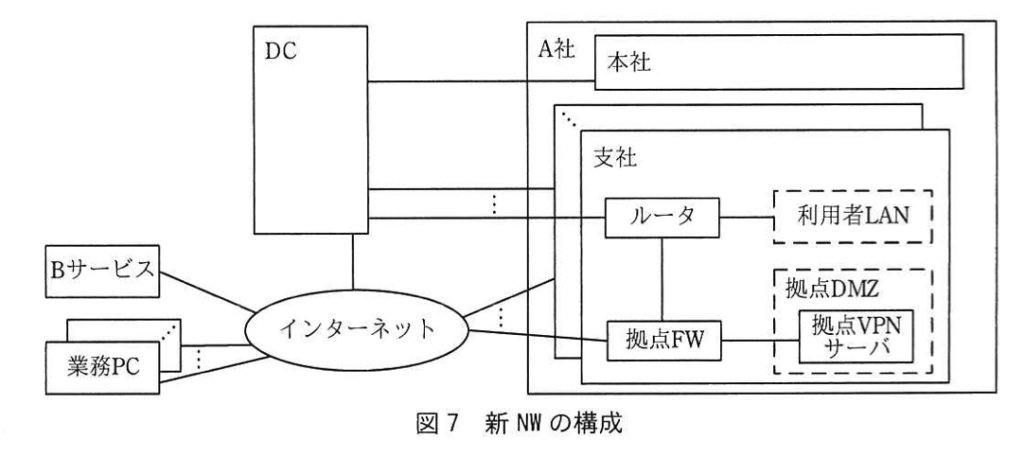

用語の問題になります。簡単に言えば、通常は各拠点からデータセンタを経由してインターネット上のサービスにアクセスするが、Bサービスへのアクセスのみ、各拠点から直接アクセスするということになります。ローカルブレイクアウトとは、ある特定のサービスに関して、トラフィック量の緩和などを目的に直接アクセスすることを言うので、こちらが正解になります。

(2)Bサービスのアクセス制限機能によって通信が拒否されたから

本文中の下線②「その支社のテレワーク勤務者が、インターネットへはアクセスできたが、Bサービスに接続できないというトラブル」について、その原因を35字以内で具体的に答える問題です。

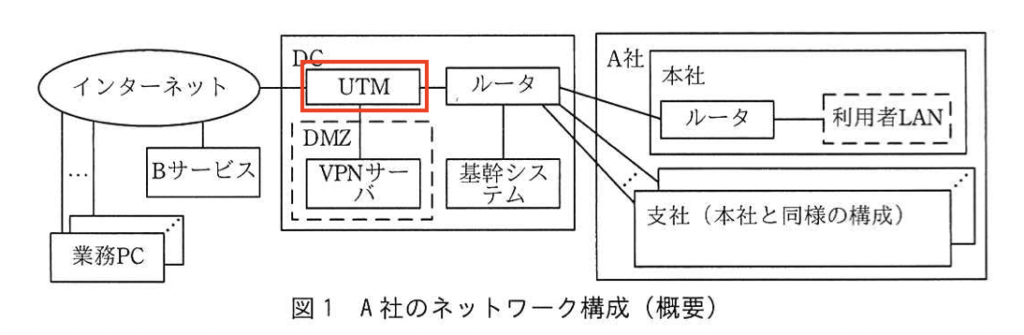

表1のBサービスの説明に注目すると、「アクセス制限機能によって、アクセス元IPアドレスがUTMのグローバルIPアドレスの場合だけアクセスが許可される。」とあります。図1では下記に示す通り、Bサービスへアクセスするために必ずUTMを通っていました。

しかし、図7の新NWでは、下記のようになっていて、UTMを経由しないことが分かります。つまり、UTM以外のIPアドレスからのアクセスのため、現状ではアクセス制限機能によって拒否されれてしまうのです。したがって、このような答えになります。

設問3

(1)マルウェア内にFQDNで指定したC&CサーバのIPアドレスの変更

本文中の下線③「攻撃者が行う設定変更」についてどのような設定変更か、40字以内で具体的に答える問題です。

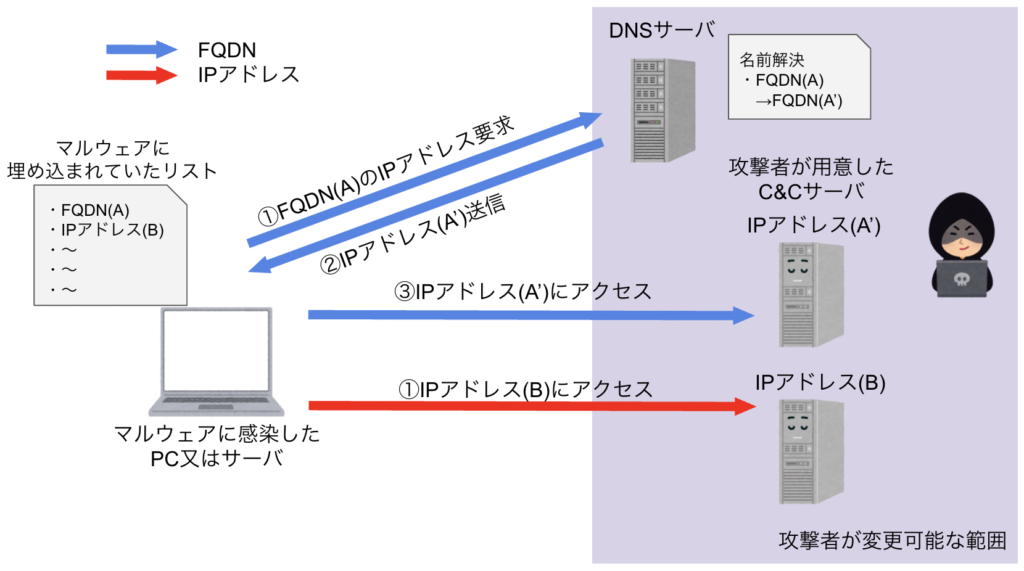

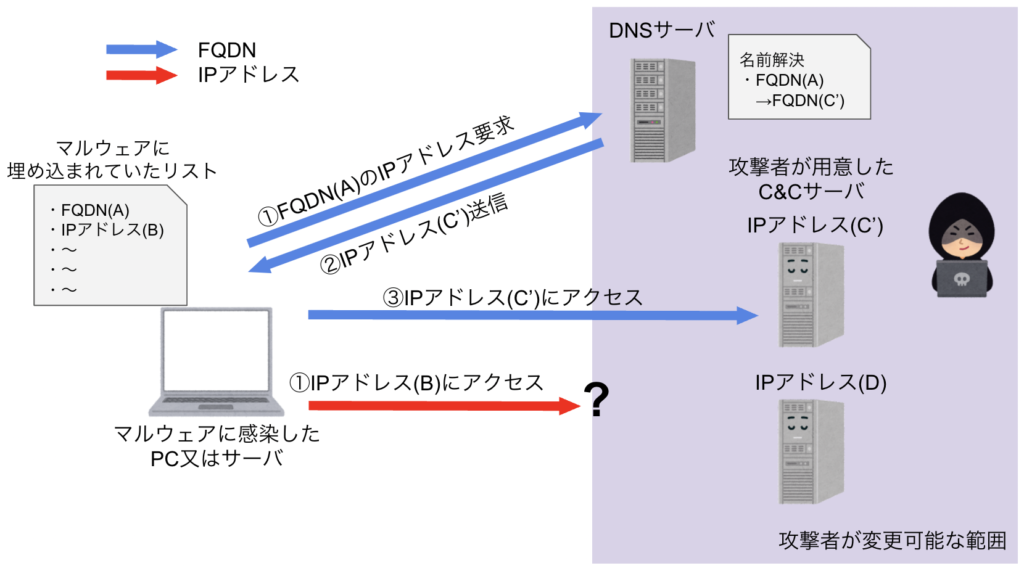

下線③の前の「その対策だけでは、」のその対策とは、「IPリストに登録されたIPアドレスへの通信をUTMで拒否」です。つまり、この対策を施すとIPリストに登録された通信は遮断できますが、IPリストに登録されていなければ遮断できません。攻撃されている状態を下記の図に示します。

FQDNとIPアドレスいずれかを使ったC&Cサーバへのアクセスになりますが、それぞれの流れを整理すると、

- FQDN

①DNSサーバへFQDNに対応するIPアドレスを要求

②DNSサーバがその答え(IPアドレス)を送信

③②で教えてもらったIPアドレスのC&Cサーバにアクセス - IPアドレス

①リストに書いてあるIPアドレスのC&Cサーバにアクセス

になります。

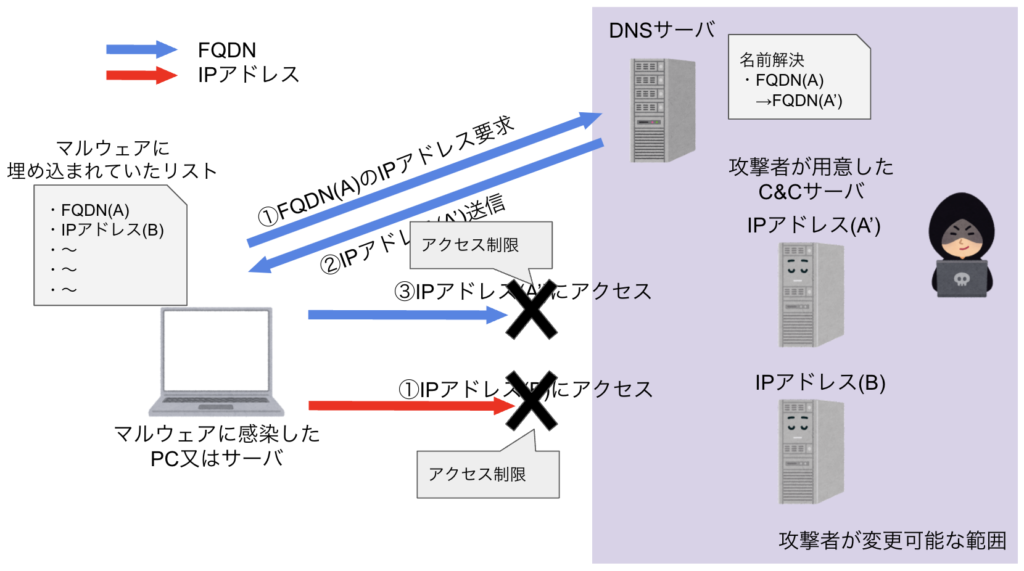

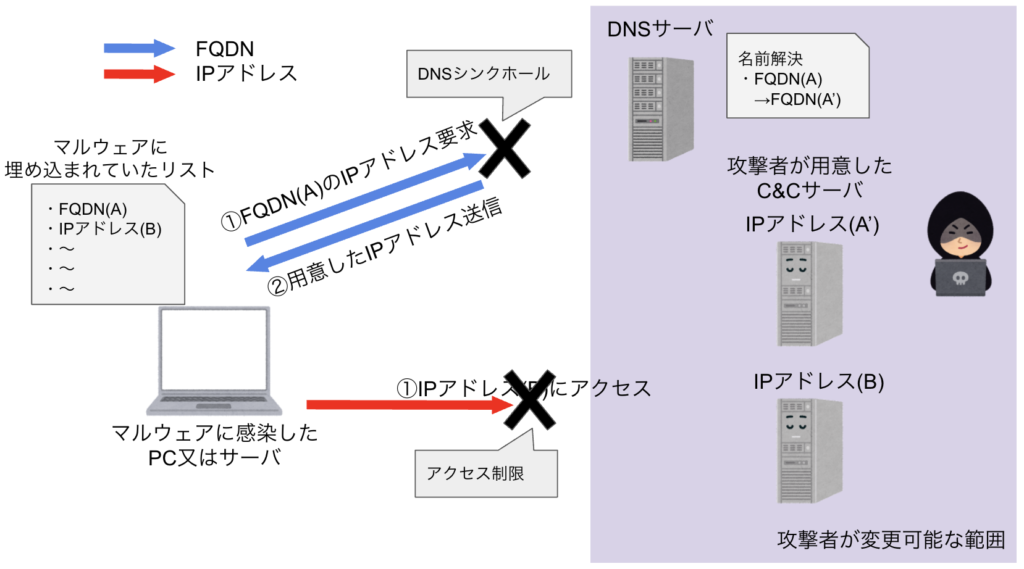

ここから対策1を施すとどのようになるかを下記に示します。

あらかじめIPアドレス(A’)とIPアドレス(B)へのアクセスを制限しているので、どちらもC&Cサーバへのアクセスはできなくなります。では攻撃者がC&CサーバのIPアドレスを変更したらどうでしょうか。攻撃者はC&CサーバのIPアドレスを変更し、DNSサーバへの変更も行なっておきます。すると以下のようになります。

IPアドレスで直接アクセスしてくる場合はC&CサーバのIPアドレスは変更されているので、サーバは見つかりません。しかしFQDNでDNSによる名前解決を行なってからアクセスする場合は名前解決で変更されたIPアドレスを返されるので、C&Cサーバへアクセスできてしまいます。したがって、攻撃者はFQDNで指定したC&CサーバのIPアドレスを変更すれば、UTMによるアクセス制限を免れることができます。

(2)C&Cサーバとの通信時にDNSへの問合せを実行しない場合があるから

本文中の下線④「そこで、UTMでの通信拒否に加えて、追加の暫定対策として、UTMのDNSシンクホール機能の有効化を推奨します。」についてDNSシンクホールを有効化した場合でも、UTMでの通信拒否が必要な理由を、マルウェアの解析結果を踏まえて40字以内で具体的に答える問題です。

DNSシンクホールとはどのような機能なのでしょうか。表1のUTMの説明を参照すると、「DNSクエリをチェックし、危険リストに登録されているFQDNの場合は、正規の名前解決を行わずにA社があらかじめ用意したIPアドレスを応答する。危険リストは、日次で自動更新される。」

一つ前の(1)の問題を思い出すと、C&Cサーバへのアクセスには2つ方法があり、FQDNとIPアドレスです。FQDNの場合はDNSを介して名前解決を行い、C&Cサーバへアクセスしますが、IPアドレスの場合はDNSを介すことなく、直接C&Cサーバへアクセスします。そのため、UTMでの通信拒否を行うことで、下記のようにC&Cサーバへのアクセスを制限することができます。

- IPアドレスでのアクセスの場合:UTMでの通信拒否

- FQDNでのアクセスの場合:DNSシンクホール機能

(3)f.イベントログの消去を示すログ

本文及び表4中の[f]に入れる適切な軸を、20字以内で答える問題です。

一つ前のGさんの「イベントログに、αログ又はβログが存在するかどうかをチェック」という発言を踏まえ、P氏が「[f]が存在するかもチェックする必要がある」と言っています。図8の初期調査結果の[攻撃者の活動の特徴]の中点3つ目に「一部の業務PCでは、全てのイベントログが消去された痕跡があった。」という記述があることから、αログ、βログが出ても、消去された可能性もあります。そのため、αログ、βログの他に、それらが消されたことを示すログも必要になります。

(4)横展開機能と待機機能だけを実行していた場合

本文中の下線⑤「確認ツールを実行し、問題がないと判定されたPCやサーバであっても、その後、別のPCやサーバに感染を拡大させること」について、問題がないと判定されるのは、PCやサーバがマルウェアβに感染後、マルウェアβがどのような挙動をしていた場合かを25字以内で答える問題です。

確認ツールとはイベントログにαログやβログ、それらを消去したことを示すログがあるかどうかを確認するツールです。つまり、問題がないと判定されるのはそれらのログが見つからなかったPCやサーバです。

それでは表2を参考にどのような時にαログやβログが出るのか確認してみます。

まず、αログですが、感染した時点で遠隔操作が可能になり、αログが記録されることが分かります。

次にβログですが、マルウェアβには3つの機能があることが分かります。その中でも(3)遠隔操作機能の実行に成功するとβログが記録されることが分かります。言い換えれば(1)待機機能、(2)横展開機能の実行ではβログは記録されません。つまり、マルウェアに感染してもこれら二つの機能だけを実行していた場合はログは記録されず、問題がないと判定されてしまうのです。

(5)UTMのIDS機能によって攻撃が検知でき、システム管理者に連絡がされるから

本文中の下線⑥「インターネットから連携サーバが攻撃を受けたときに、より迅速な対応が可能であること」について、可能である理由を45字以内で具体的に答える問題です。

連携サーバをDCのDMZに移設すると、インターネットから連携サーバが攻撃を受けた時に迅速な対応が可能になる理由を考えます。DCに設置した場合、攻撃を受けるとインターネット→UTM→連携サーバというルートを辿ります。

表1のUTMの説明のIDS機能に注目すると、「全てのインバウンド通信をチェックし、不審な通信を検知した場合は、システム管理者に通知する。」という記述があり、攻撃を受けた場合はシステム管理者へ通知が入るため、より迅速な対応ができることが分かります。

設問4

(1)g.7月14日

図9中の[g]に入れる適切な日付を答える問題です。

[g]前後を読んでみると、「連携サーバに細工されたファイルが置かれていた可能性のある最も早い日付である[g]にする必要がある」とあります。

図4の一つ目の中点に「連携サーバの共有フォルダは研究部セグメントの業務PCから認証なしでアクセス可能になっている」という記述があることに注目します。つまり、業務PCを遠隔操作すれば簡単に細工されたファイルを連携サーバに置くことができます。遠隔操作できるようになるのはマルウェアαに感染したときです。

これ踏まえ連携サーバに細工されたファイルが置かれていた可能性がある最も早い日付はいつなのか、図8に[タイムライン]がまとめられているので探していきます。

7月14日の記述に「Fさんがそのメールの添付ファイルを開いた結果、Fさんの業務PCがマルウェアαに感染した。同日中に、攻撃者の遠隔操作によって同業務PCがマルウェアβにも感染した。」とあります。つまり、7月14日が連携サーバに細工されたファイルが置かれた可能性のある最も早い日付になります。

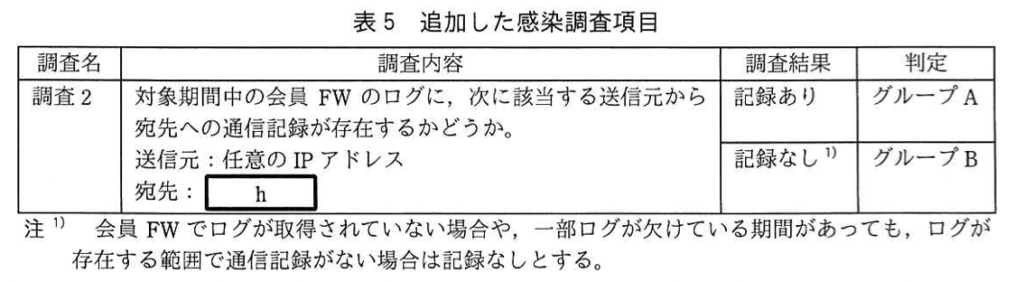

(2)h.IPリストに登録されたIPアドレス

表5中の[h]に入れる適切な字句を25字以内で答える問題です。

調査2は指摘2に対する改善策として追加で行う調査です。指摘2とは、「マルウェアβの特徴を踏まえると、会員内での感染の広がりも考慮する必要がある。」「会員FWのログの確認は追加で依頼する必要がある。」なので、マルウェアβにて行われる通信が、任意のIPアドレスからどこに向けた通信であるかを考えることで導くことができます。

表2より、マルウェアβは収集した情報をC&Cサーバに送信しています。C&CサーバのIPアドレスと書いても良いのかは謎ですが、設問3でも扱ったようにC&CサーバのIPアドレスはIPリストに登録してあるので、IPリストに登録されたIPアドレスと答えるのが間違いないです。

(3)連携端末以外のIPアドレスを送信元とする通信記録

本文中の下線⑦「連携端末からほかのPCやサーバへの感染拡大が明らかな会員に絞るのであれば、調査2に使う通信記録から絞ることができる」について、どのような通信記録があった会員が該当するか、通信記録の内容を30字以内で具体的に答える問題です。

[h]はIPリストに登録されたIPアドレスとして、ここからどのような通信に絞ればよいのかを考えます。

連携端末から感染が広がったPCやサーバなので、連携端末ではないPCやサーバのうち、感染しているものに絞れば良いことが分かります。そのため、調査2では送信元が任意のIPアドレスとなっていますが、ここから連携端末を除外すれば下線⑦を実現することができます。

(4)連携端末を一時的にネットワークから切り離した対応

本文中の下線⑧「既に行っている対応」について、どのような対応か30字以内で答える問題です。

p22[連携サーバ経由の感染状況の確認と感染拡大防止]に連携サーバを介した感染拡大を防止するための対応が記述されています。読み進めるとすぐ2行目に「連携端末を一時的にネットワークから切り離してもらうように連絡し、全ての会員で対応が完了したことを即日確認した。」とあります。ネットワークから切り離されていれば感染を拡大させる恐れはないので、このような答えになります。

まとめ

今回は、情報処理安全確保支援士試験の令和3年度 秋期 午後Ⅱ 問2を解説しました。この記事が少しでも皆さんのお役に立てれば幸いです。

最後までお読みいただき、ありがとうございました!

コメント